主动信息收集子域名收集

主动信息收集子域名收集

b站刷视频刷到的一种方法,记录一下

以前信息收集域名大多数都是通过第三方网站收集,通过观看视频发现主动信息收集确实会有意外收获,实战中确实发现了一些三方网站所查询不到的子域名

原地址https://www.bilibili.com/video/BV1co1sBHEGt/?spm_id_from=333.337.search-card.all.click&vd_source=1cf6120088cfd0411cf76da1c98383fb

当然了主动信息收集需要工具的使用,这里要用到3个工具

subfinder

Subfinder 是一款专注于子域名收集的开源工具,旨在帮助安全专业人员、渗透测试人员和研究人员快速有效地发现目标域的子域名。该工具通过与多个子域名源(例如搜索引擎、DNS数据)集成,提供了一个全面的子域名搜集解决方案。

以下是 Subfinder 的一些主要特点和功能:

多源搜集: Subfinder 集成了多个子域名源,包括但不限于谷歌(Google)、Shodan、Censys、Virustotal等,以提高搜集的全面性。

快速且并发: Subfinder 被设计为快速且支持并发搜集,以加速子域名发现过程。

DNS 数据源: 工具可以利用DNS数据,通过查询DNS服务器来发现子域名。这包括常规域传输、DNS枚举和暴力破解。

API支持: Subfinder 提供了对多个子域名API的支持,以允许用户在工具中集成自定义的数据源。

漏洞扫描集成: Subfinder 还可以与漏洞扫描工具(如 Amass、Assetnote、Virustotal)进行集成,以提供更全面的信息。

结果导出: Subfinder 支持将搜集到的子域名结果导出为常见的文件格式,如文本文件、JSON和CSV。

自定义字典: 用户可以使用自定义字典进行子域名的暴力破解尝试,以满足特定的搜集需求。

Subfinder 是一个灵活而强大的工具,适用于用于渗透测试、漏洞评估、红队操作以及一般的信息搜集任务。使用 Subfinder 时,请确保在合法和授权的范围内操作,并遵循法律和道德准则。

安装过程略,反正kali可以直接安装就是了,不建议用go安装,太麻烦了

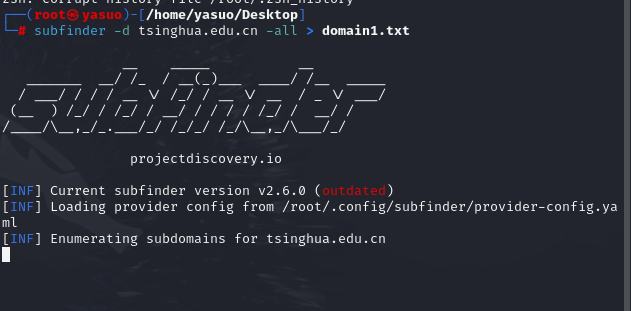

命令格式如下

1 | |

扫国内域名理论不太行,但是未做违法用途就没事🤭,做信息收集需要对象,所以,以清华为例

1 | |

执行过程有点慢

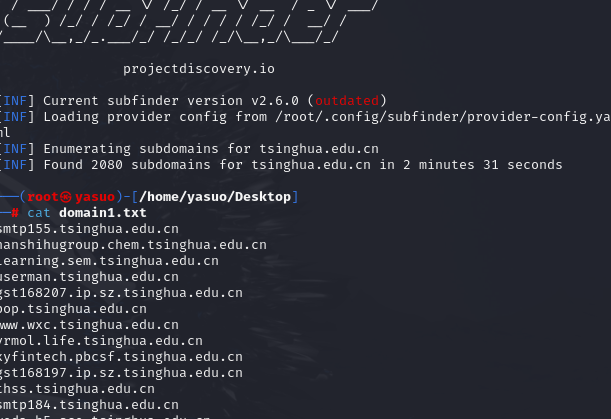

好多子域名呀!

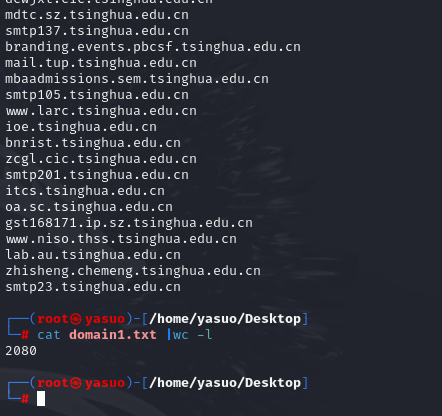

1 | |

一共是2080个子域名

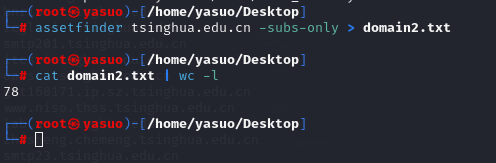

assetfinder

Assetfinder 是一个命令行工具,用于查找与特定域名相关的子域和域名。该工具旨在帮助安全研究人员和IT专业人员发现并理解组织的域名和子域分布,寻找可能的安全漏洞和弱点。

kali需要下载才能使用,自身不带

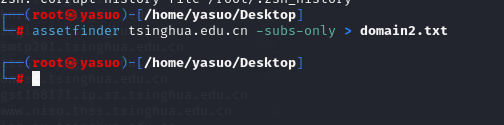

命令

1 | |

这个工具实战下来我觉得不如上面的subfinder工具,收集到的资产又少还可能会收集到其他域名的资产

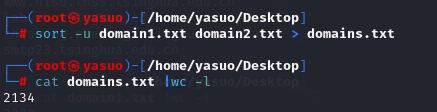

sort排序去重合并

命令

1 | |

将上面获得的domain1.txt和domain2.txt去重排序后输出到domains.txt中

如果实战的时候可以多找几个工具,用这个命令整合在一起

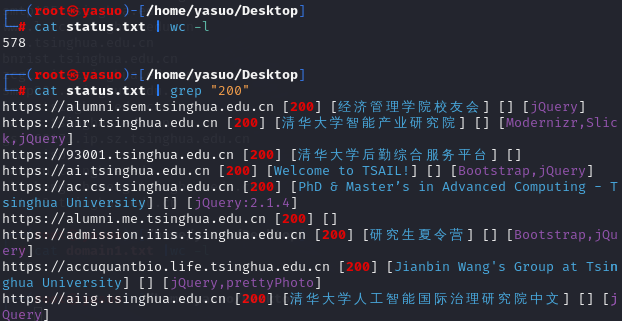

httpx

httpx 是一个强大的命令行工具,主要用于 HTTP 服务的探测和安全测试

不要用kali自带的httpx,有问题,我选择github下载一个新版本的用使用的是1.7.2版本的

下载过程略,反正要把原来的删除,然后导入新的

1 | |

可以直接找200的状态码

1 | |

主动信息收集子域名流程结束